HCIA -- 13 -- ACL

2023-09-06 21:33:58

一、ACL的基本概念

- ACL是工作在路由器接口级的指令,在接口上对所有入站/出站数据包进行过滤,筛选哪些包可以转发,哪些包需要被过滤。

- ACL同时关注第三层(IP头部)与第四层(TCP/UDP头部)

- 根据管理员预先定义好的规则,在接口上过滤数据。

二、ACL的主要功能

- ACL提供了防火墙最基础的安全手段。

- IPSec VPN在决定数据是否需要使用VPN传输时,需要ACL为其匹配感兴趣流量。

- 在配置QoS时,同样需要调用ACL,使其达到控制流量的作用。

- 在应用分布控制列表时,也需要使用ACL去定义流量。

- 在配置防火墙实现单向通讯时,也需要使用ACL去匹配流量。

三、ACL的流量

- 更具数据流的访问方向,在ACL中,存在【入】流量与【出】流量。

- ACL的核心工作原理 — 包过滤

- ACL关心第三层头部中的源IP地址与目标IP地址,还有第四层头部中的源端口号码与目标端口号码。

- ACL根据上述的4元素进行精准过滤。

- 华为的网络设备在配置ACL的时候,默认隐含【允许】;Cisco的网络设备默认隐含【拒绝】。

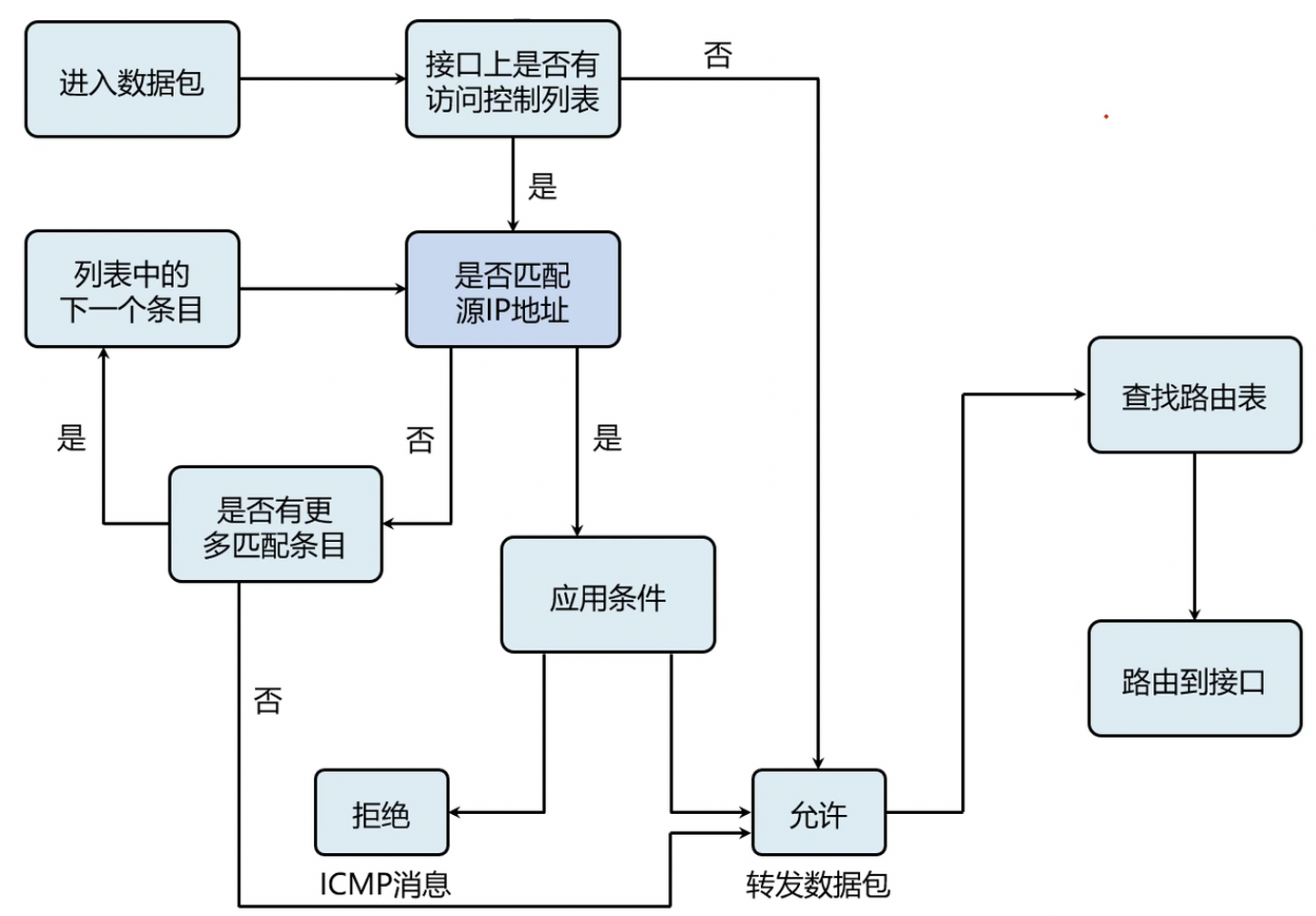

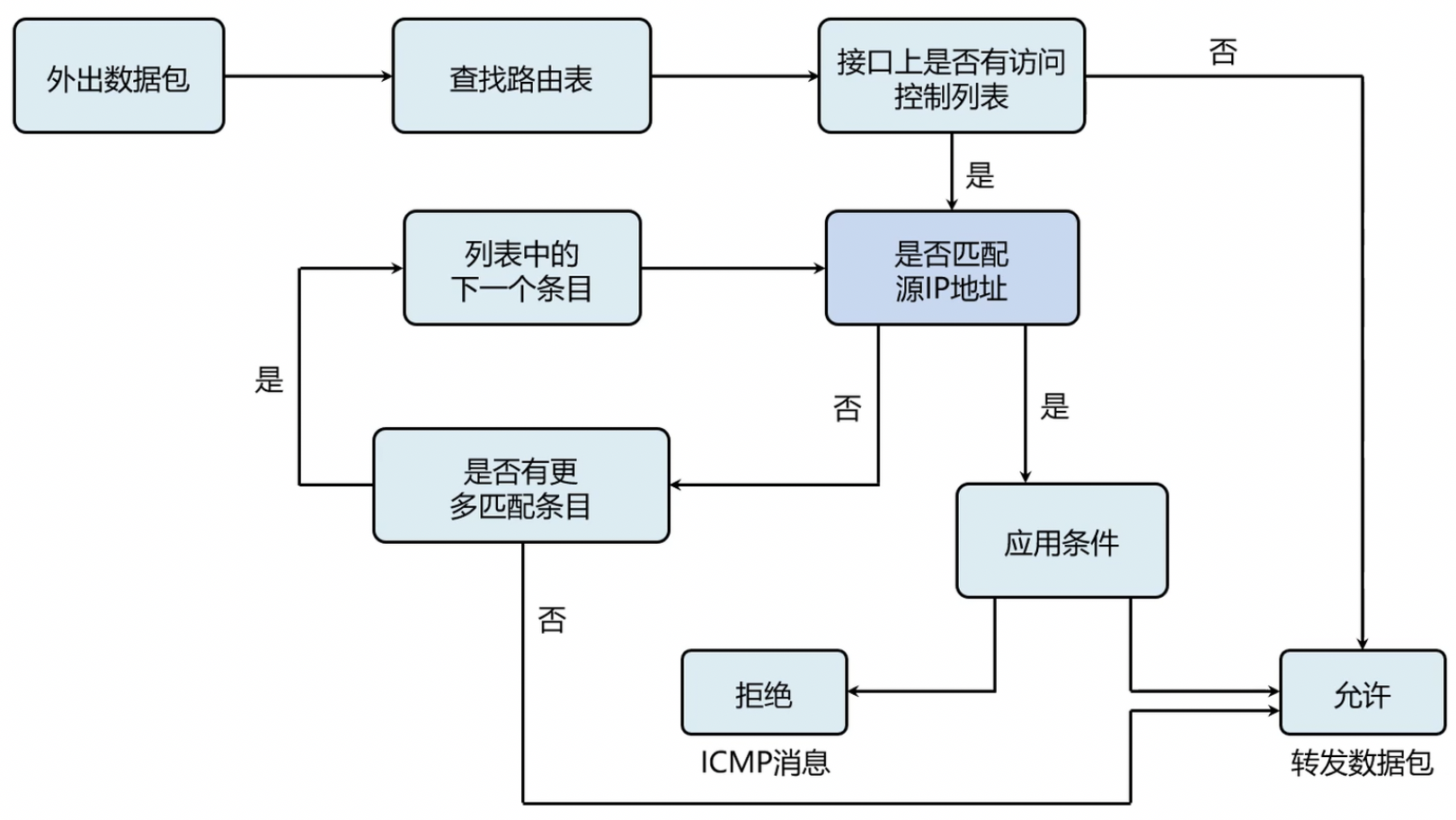

四、ACL的入方向与出方向

入方向

出方向

- ALC既可以应用在【入】方向上,也可以应用在【出】方向上。

- 当ACL应用在【入】方向上时,其先检查接口是否配置了ACL,在检查路由表项。

- 当ACL应用在【出】方向上时,其先检查路由表项,再检查是否配置了ACL。

结论:ACL应用在【入】方向更好,ACL可以应用在【出】方向。

五、访问控制列表的配置

#创建访问控制列表

[Huawei]acl 2001

[Huawei-acl-basic-2001]rule deny source 192.168.10 0.0.0.255

#应用ACL

[Huawei]interface GigabitEthernet 0/0/0

[huawei-GigabitEthernet 0/0/0]traffic-filter inbound acl 2001六、ACL的种类

- 基本类型ACL【Cisco:标准ACL】

- 基本类型的ACL使用的表号为:2000-2999

- 基本类型的ACL仅仅只能够根据源IP地址进行访问控制过滤,提供最基础的网络防范手段。

- 高级类型ACL【Cisco:扩展ACL】

- 高级类型的ACL能够同时根据源IP地址、目标IP地址、第四层协议(TCP/UDP)、四层协议所使用的服务端口号码,根据这4元素进行精准过滤和访问控制。

- 高级类型的的ACL使用的表号为3000 — 3999

- 适配二层MAC的ACL【Cisco:基于MAC地址的ACL】

- 基于时间的ACL【绝对时间、时间周期】

注:ACL最好应用在距离信源最近的设备上,且应用将ACL应用在最近的设备的入方向上

| 端口号码 | 关键字 | 具体阐述 | TCP/UDP |

| 20 | FTP-Data | (文件传输协议)FTP(数据) | TCP |

| 21 | FTP | (文件传输协议)FTP | TCP |

| 23 | Telnet | 终端连接 | TCP |

| 25 | SMTP | 简单邮件传输协议 | TCP |

| 41 | NameServer | 主机名服务 | UDP |

| 53 | Domain | 域名服务(DNS) | TCP/UDP |

| 69 | TFTP | 简单文件传输协议(TFTP) | UDP |

| 80 | www | 万维网 | TCP |

七、ACL中的常见的服务

- HTTP【超文本传输协议】:TCP 80

- HTTPS【安全的超文本传输协议】:TCP 443

- FTP【文件传输协议】:TCP 20/21

- SMTP【简单邮件传输协议】:TCP 25

- POP3【邮局协议版本3】:TCP 110

- TFTP【简单文件传输协议】:UDP 69

- DNS【域名系统】:TCP/UDP 53

八、ACL中的4个操作符

- eq:等于

- gt:大于

- Lt:小于

- neq:不等于